Azure se cae a nivel global paralizando los servicios de Microsoft

Una falla de configuración en Microsoft Azure provoca una caída global de más de 8 horas, afectando servicios como 365, Xbox y gobiernos.

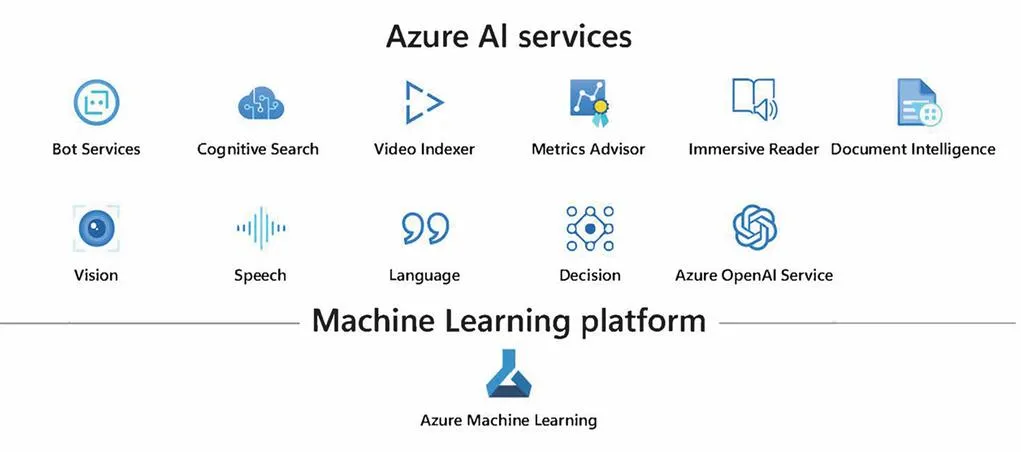

Microsoft Azure, una de las mayores plataformas de computación en la nube del mundo, sufrió una interrupción global de servicios que se extendió durante más de ocho horas, paralizando una vasta gama de servicios de Microsoft y de miles de sus clientes a nivel mundial.

El incidente no se debió a un ataque externo ni a una falla de hardware, sino a un error operativo interno: la implementación de un cambio de configuración defectuoso en Azure Front Door (AFD). Este error, por sí solo grave, se convirtió en una catástrofe global debido a una falla sistémica subyacente.

Colapso de Azure Front Door

La interrupción se originó en Azure Front Door (AFD), un componente fundamental que actúa como la capa de red de entrega de contenido (CDN) y ha sido descrito como el “controlador de tráfico aéreo de la nube de Microsoft”.

Su criticidad radica en que gestiona el tráfico tanto para los clientes de Azure como para los servicios internos de la compañía, como Microsoft 365 y Xbox Live.

La Falla Sistémica que Anuló las Defensas

La causa raíz fue un cambio de configuración involuntario dentro del sistema de AFD. Este cambio introdujo un estado de configuración inválido o inconsistente, que causó que un número significativo de nodos en todo el mundo fallaran sus comprobaciones de estado y fueran marcados como “no saludables”.

Esto se manifestó ante los usuarios como una falla generalizada del Sistema de Nombres de Dominio (DNS), generando latencia extrema y errores de conexión.

Sin embargo, lo más alarmante fue el colapso de los mecanismos de seguridad. Un análisis posterior reveló un defecto de software en las herramientas de despliegue de Microsoft que permitió que la configuración errónea eludiera los mecanismos de validación diseñados para prevenir incidentes de este tipo.

Esta falla sistémica permitió que el cambio defectuoso se propagara rápidamente a la flota global de AFD.

La Respuesta y la Recuperación Lenta

La respuesta de Microsoft se centró en una operación de mitigación a gran escala:

Inicio y Detección: El despliegue defectuoso comenzó entre las 15:45 y 16:00 UTC, con alertas internas activadas a las 16:04 UTC.

Contención: A las 17:30 UTC, Microsoft bloqueó todos los nuevos cambios de configuración de clientes en AFD a nivel global, congelando el estado del sistema.

Recuperación: Se ejecutó una reversión a la última versión conocida buena de la configuración, redirigiendo el tráfico para eludir los nodos defectuosos.

Mitigación Principal: Después de más de ocho horas, a las 00:05 UTC del 30 de octubre, Microsoft comunicó que el impacto principal había sido mitigado. No obstante, la restauración completa fue lenta, con una “larga cola” de problemas residuales.

Implicaciones Estratégicas y Resiliencia

Estratégicamente, este evento no es un incidente aislado. Ocurrió apenas una semana después de una interrupción significativa en Amazon Web Services (AWS), lo que refuerza la preocupación sobre la fragilidad de las infraestructuras de los hiperescaladores.

Este incidente es un llamado de atención crítico, que evidencia los peligros de la concentración del mercado en la nube. Microsoft se comprometió a reparar el defecto de software en la herramienta de despliegue que permitió la propagación del error.

Para los líderes tecnológicos, el nuevo paradigma es la “resiliencia proactiva”. Se recomienda:

Asumir la falla como inevitable.

Adoptar arquitecturas de resiliencia en múltiples capas.

Implementar una estrategia multi-nube para evitar dependencia de un único proveedor.

Realizar un mapeo riguroso de las dependencias en la cadena de suministro digital.

Recibe nuestra Newsletter de Cloud semanal

SmartClouds helps businesses get in front of the right technical audience. We are experts in content creation and community management. We’ll help you showcase your products and the problems you solve.